ROP,全称为Return-oriented Programming(返回导向编程),是一种高级的内存攻击技术。它通过利用程序中已有的小片段(gadgets)来控制程序执行流程,从而绕过现代操作系统的各种通用防御措施,如内存不可执行(NX)和代码签名等。

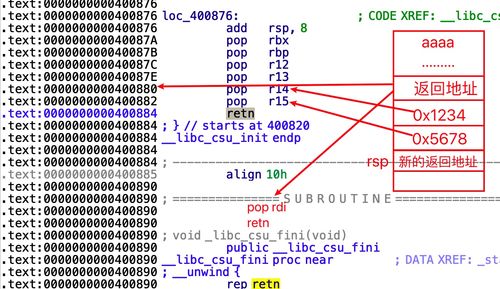

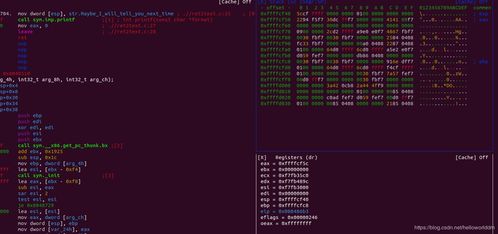

在传统的程序执行过程中,当函数被调用时,会保存调用者的返回地址在栈上。函数执行完毕后,会通过ret指令返回到调用者的地址。ROP攻击就是利用这个原理,通过修改栈上的返回地址,使得程序跳转到攻击者指定的地址执行。

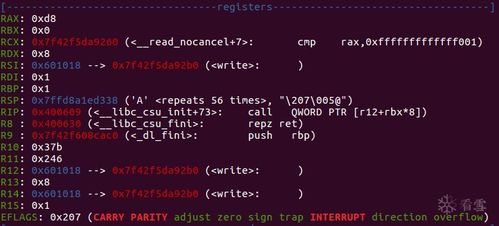

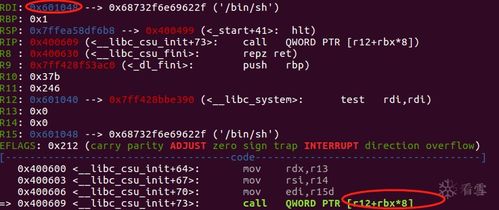

2. 构造ROP链:将多个ROP gadgets按照一定的顺序连接起来,形成一个ROP链。每个ROP gadgets负责将控制权传递给下一个ROP gadgets,直到执行到攻击者想要执行的代码。

3. 执行攻击:通过修改栈上的返回地址,使得程序跳转到ROP链的起始地址,从而执行攻击者的代码。

ROP攻击可以用于多种目的,如:

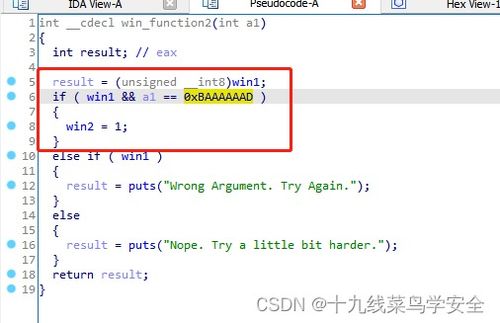

获取系统权限:通过执行系统调用,攻击者可以获取更高的权限,从而控制整个系统。

执行恶意代码:攻击者可以将恶意代码注入到程序中,从而实现远程攻击。

绕过安全机制:攻击者可以利用ROP攻击绕过内存不可执行(NX)和代码签名等安全机制。

为了防御ROP攻击,可以采取以下措施:

使用内存不可执行(NX):将程序代码和数据分离,使得数据区域不可执行,从而防止攻击者通过溢出执行恶意代码。

代码签名:对程序进行签名,确保程序的完整性和可信度。

控制流完整性(CFI):通过在函数调用和返回时保存控制流信息,防止攻击者修改返回地址。

堆栈保护:使用堆栈保护技术,如堆栈守卫(Stack Canaries)和堆栈标记(Stack Markers),防止攻击者修改返回地址。

ROP攻击是一种高级的内存攻击技术,通过利用程序中的ROP gadgets来控制程序执行流程。了解ROP攻击的原理和防御措施,有助于我们更好地保护系统和应用程序的安全。在开发过程中,应遵循安全编码规范,降低程序被攻击的风险。